Каждую неделю мы узнаем об утечках данных. Ими сейчас никого не удивишь. Сегодня пароли типа qwerty или oleg123 может раскрыть даже школьник.

Теория взлома

Для начала нам нужно познакомиться со значением этих слов: «хеширование», «шифрование» и «соль» (не пищевая). Все они относятся к защите данных и работе с ними, куда входит и пароль.

Хеширование – это процесс преобразования данных в текст определенной длины. Хеширование по простоте использования можно сравнить с калькулятором, поэтому этот метод программисты применяют на большинстве сайтов и в приложениях.

Хеширование спасет, если пользователь применяет сложный и очень сложный пароль. Такой пароль из хеша будет дольше взламываться, а через атаку по словарю – почти вечность.

Шифрование – более сложный процесс кодирования информации с целью предотвращения несанкционированного доступа. В случае утечки зашифрованные данные будут недоступны для прочтения без соответствующего ключа.

Отметим, что шифрование – серьезная и очень дорогостоящая система, которая постоянно обновляется. Например, пиццерия просто физически не сможет потратить столько средств на обеспечение того же уровня информационной безопасности, как банковский сектор.

Соль – последовательность данных, которую добавляют к криптоключу, чтобы избежать раскрытия информации методом перебора. Ее-то и вычисляют хакеры, чтобы приступить к взлому.

На большинстве сайтов личная информация пользователей не шифруется, а только хешируется. Хеширование проще и позволяет ускорить работу сетевых служб. Именно поэтому сайт для заказа суши или роллов намного уязвимее, чем любое банковское приложение.

В случае атаки хакеры нацелены не в последнюю очередь на личные данные пользователей.

Проведем эксперимент

Используя более сложные алгоритмы, мы увеличиваем длину ключа, тем самым повышая криптостойкость, но работает это, к сожалению, только в паре с длинным и надежным паролем.

В данном случае нам нужен набор действий, чтобы вычислить пароль по методу атаки по словарю, который очень активно используют хакеры.

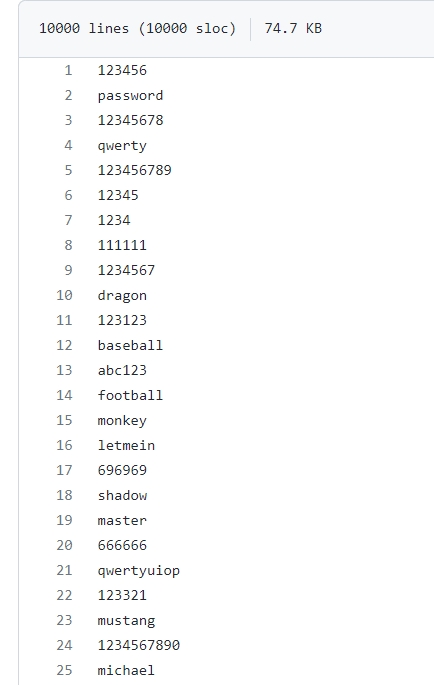

Для этого заручимся поддержкой бесплатного словаря простейших паролей. Установим программу Hashcat – одну из самых популярных и весьма легальных для раскрытия паролей.

В большинстве случаев мошенники получают данные в виде не связанных между собой символов по типу:

07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42

С виду полная абракадабра, ведь пароль прошел криптографические манипуляции – хеширование и соль. Но у хакеров есть все инструменты, чтобы взломать его.

Для начала необходимо понять, какой алгоритм использовался, исходя из длины функции можно сделать определенные выводы. Далее необходимо установить, была ли применена соль к хеш-функции.

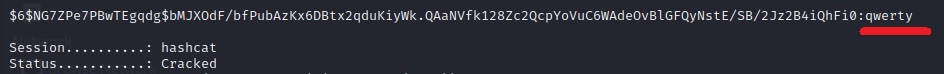

Запустим Hashcat на расшифровку по словарю, указывая по очереди различные алгоритмы, на которые похожа хеш-функция, и спустя какое-то время – вуаля! Программа выдаст нам тот самый qwerty.

Подобным образом взламываются и другие легкие пароли. Теоретически так можно вычислить любую комбинацию. А так как у многих пользователей стоят одинаковые простые пароли для разных сервисов, то в дальнейшем вычислить сайты, где человек имеет один и тот же пароль, – дело техники. Ведь в личных кабинетах пользователей, помимо бонусов, могут быть привязанные банковские карты и прочие личные данные.

К счастью, хакеры часто идут по пути наименьшего сопротивления. Без особой нужды они не будут так заморачиваться, как в описанном методе, не предвкушая явной выгоды.

Но вот какой-нибудь смышленый школьник вполне может украсть пароли от личных кабинетов на сайте заказа пиццы. Сейчас в интернете полно обучающих материалов. Заинтересованный человек при желании и соответствующих способностях может самостоятельно изучить информацию и приступить к практике, познавая мир хакеров.

Именно поэтому очень важно создавать длинные и сложные пароли. Ведь тогда вместе с хеш-алгоритмами и солью будут создаваться весьма криптостойкие конструкции, которые не позволят хакерам приблизиться к вашим персональным данным.

Следите за новостями, подписывайтесь на рассылку.

При цитировании данного материала активная ссылка на источник обязательна.